Mikrotik Cihazlarda Bruteforce Saldırılarından Korunma

Windows RDP portu (3389) ve Linux SSH port (22) genellikle izinsiz bağlantı denemelerine yani Bruteforce ataklara maruz kalırlar.

Bu saldırıları en aza indirmek ve belli bir ölçüde koruma sağlayabilmek için mikrotik cihazlarda aşağıdaki kural dizilimi girilebilir.

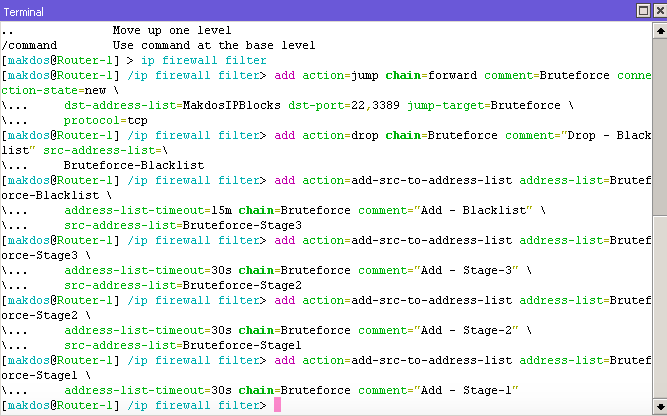

Yazacağımız kuralı IP -> Firewall -> Filter sekmesine giriyoruz.

/ip firewall filter

add action=jump chain=forward comment=Bruteforce connection-state=new \

dst-address-list=MakdosIPBlocks dst-port=22,3389 jump-target=Bruteforce \

protocol=tcp

add action=drop chain=Bruteforce comment="Drop - Blacklist" src-address-list=\

Bruteforce-Blacklist

add action=add-src-to-address-list address-list=Bruteforce-Blacklist \

address-list-timeout=15m chain=Bruteforce comment="Add - Blacklist" \

src-address-list=Bruteforce-Stage3

add action=add-src-to-address-list address-list=Bruteforce-Stage3 \

address-list-timeout=30s chain=Bruteforce comment="Add - Stage-3" \

src-address-list=Bruteforce-Stage2

add action=add-src-to-address-list address-list=Bruteforce-Stage2 \

address-list-timeout=30s chain=Bruteforce comment="Add - Stage-2" \

src-address-list=Bruteforce-Stage1

add action=add-src-to-address-list address-list=Bruteforce-Stage1 \

address-list-timeout=30s chain=Bruteforce comment="Add - Stage-1"

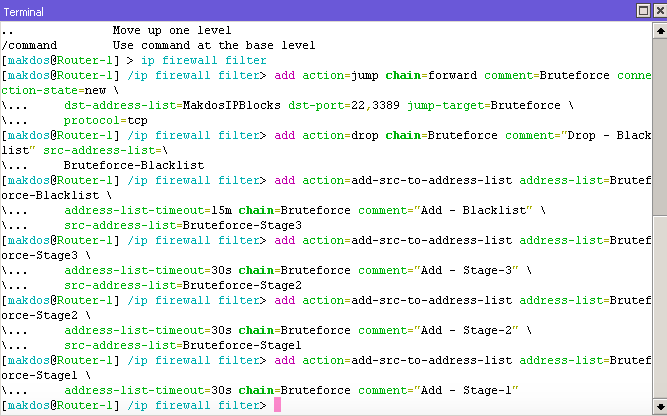

Terminale yukardaki kuralları girelim.

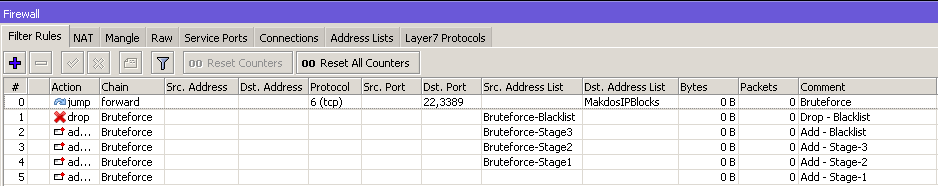

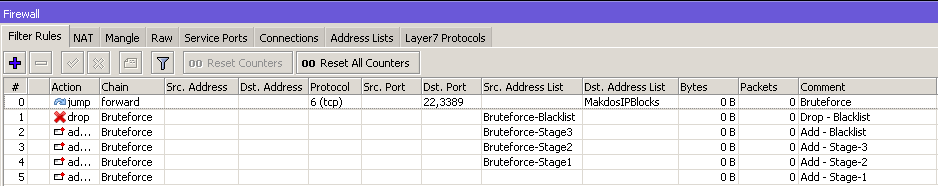

Girilen kurallar Winbox ekranında aşağıdaki gibi görünecektir.

Girilen kurallar Winbox ekranında aşağıdaki gibi görünecektir.

Girilen kurallar Winbox ekranında aşağıdaki gibi görünecektir.

Girilen kurallar Winbox ekranında aşağıdaki gibi görünecektir.

Mikrotik

hakkında diğer konular